Hoje vamos falar sobre nossa querida VPN, para refrescar a memória é o túnel de transmissão de dados que fazemos de uma unidade para outra ou o caso mais simples a conexão segura que criamos quando estamos de sobre aviso e precisamos entra da rede de nossa casa para a rede da empresa para resolver situações indesejadas. Então memória refrescada vamos completar o tanque com o conhecimento de como fazer uma VPN no VPC da AWS.

No console da AWS vamos para o menu do “VPC” na lateral do lado esquerdo vamos procurar o sub-menu “Rede Privada Virtual (VPN)”.

Agora você escolhe se quer ponto a ponto das suas unidades que no menu da AWS é o, Conexão VPN de Local para Local ( site-to-site VPN connetions) .

E o que usamos de casa, para acessar nossa empresa no AWS é o, Endpoints de Cliente VPN ( Client VPN Endpoints).

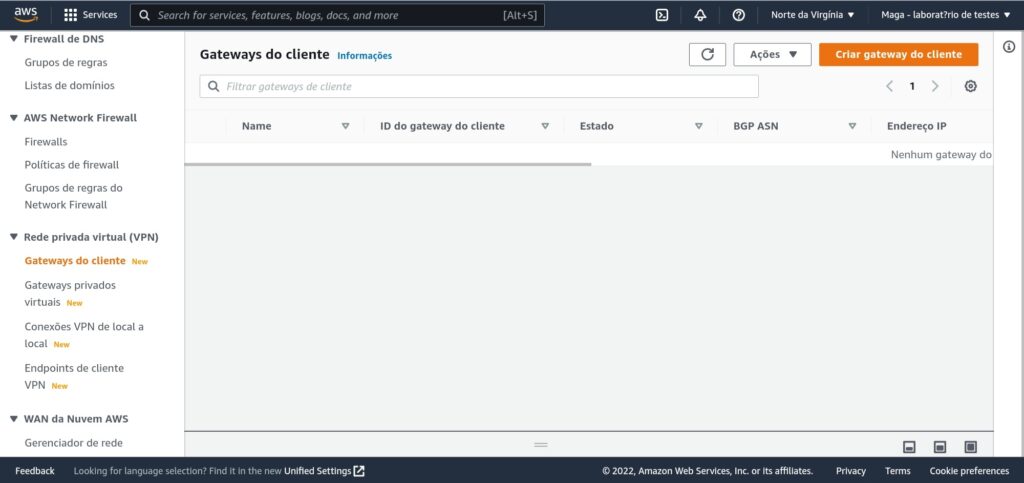

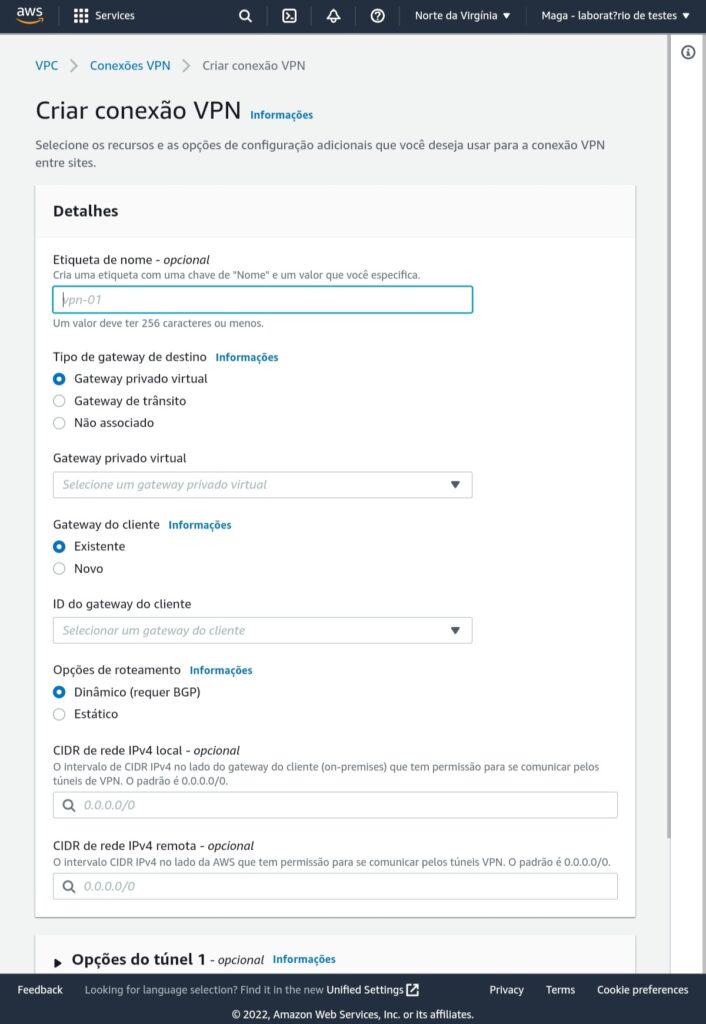

Caso você queira a VPN Local-a-Local você precisa configurar também os Gateways do cliente e Gateways privados virtuais.

No Gateways do cliente, ele vai solicitar;

Nome que você deseja para identificar o gateway,

BGP ASP ou Endereço IP, isso vai depender do tipo de equipamento que você tem no cliente se ele suportar o BGP (Border Gateway Protocol ) logo o tipo de roteamento será dinâmico, caso não tenha você terá que definir o endereço e o roteamento que será estático. Caso você queira saber mais sobre esta estão do roteamento acesse o item da AWS que eu coloquei abaixo e bastante interessante.

https://docs.aws.amazon.com/pt_br/vpn/latest/s2svpn/VPNRoutingTypes.html.

Precisamos também ativar um certificado AWS,

E caso tenha outro equipamento gateway está adicionando opcional.

Click no botão laranja na lateral inferior direita, Criar gateway do cliente.

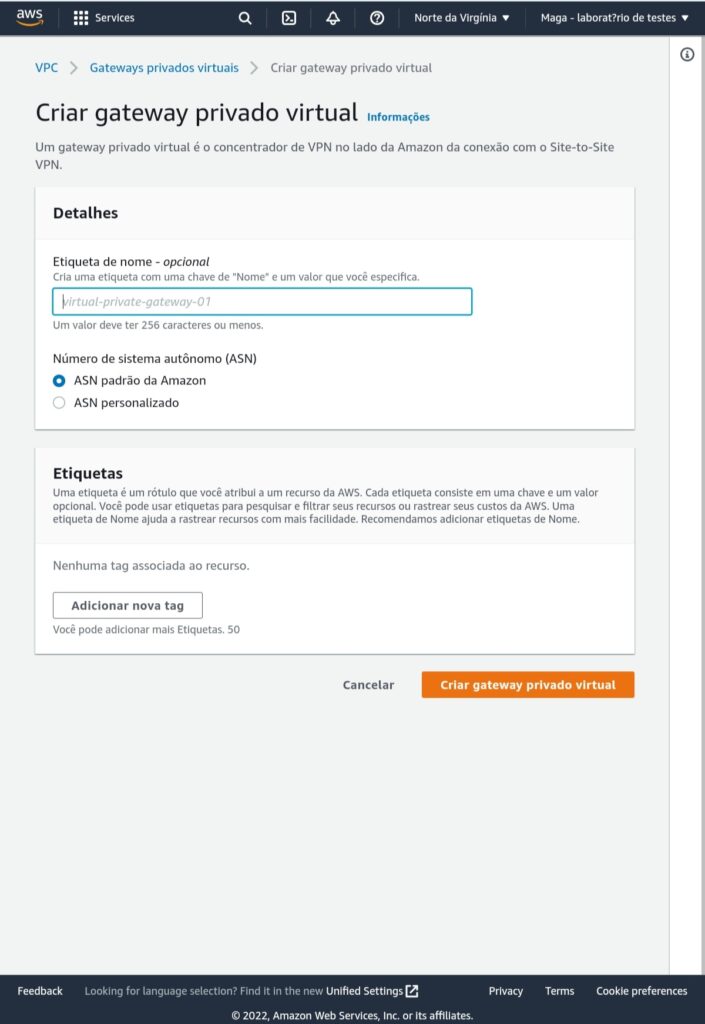

Gateway privados virtual;

Nome desejado para identificar seu gateway privado,

E escolhe qual ASN (Autonomous System Number) número de sistema autônomo privado do lado da Amazon para seu gateway privado virtual, você escolhe deseja usar da AWS ou colocar um.

Tag se quiser

Depois click no botão laranja na parte inferior direita, Criar Gateway privado virtual.

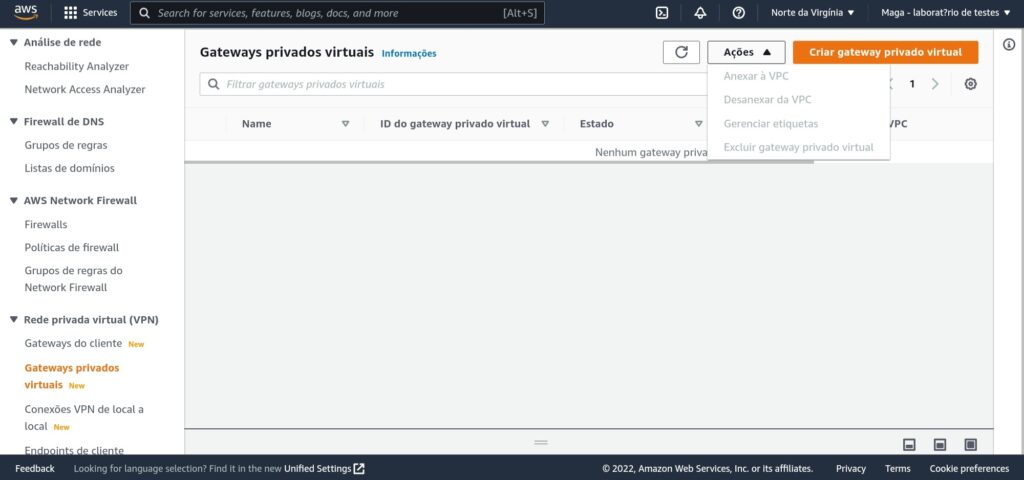

Após criar seu gateway cliente você vai ter que ir no botão ” Ações ” e click em ” Anexar à VPC” .

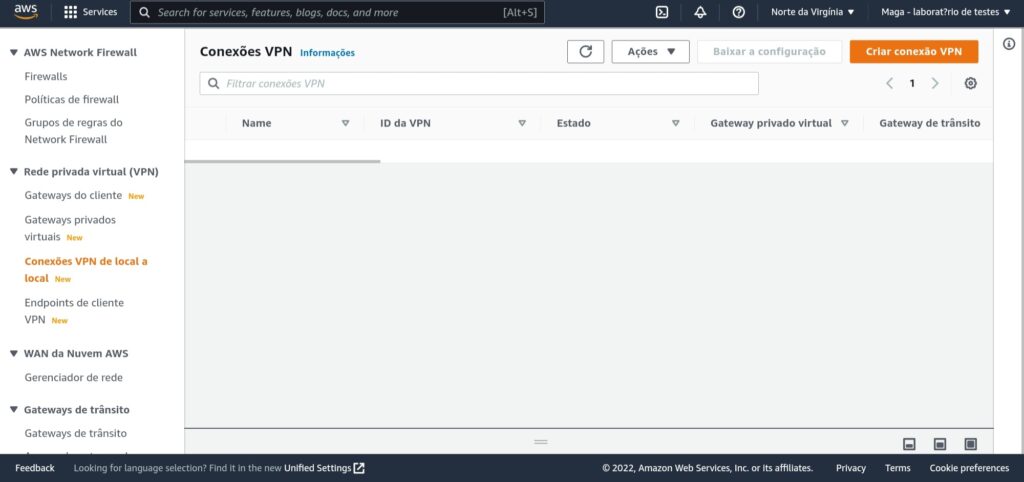

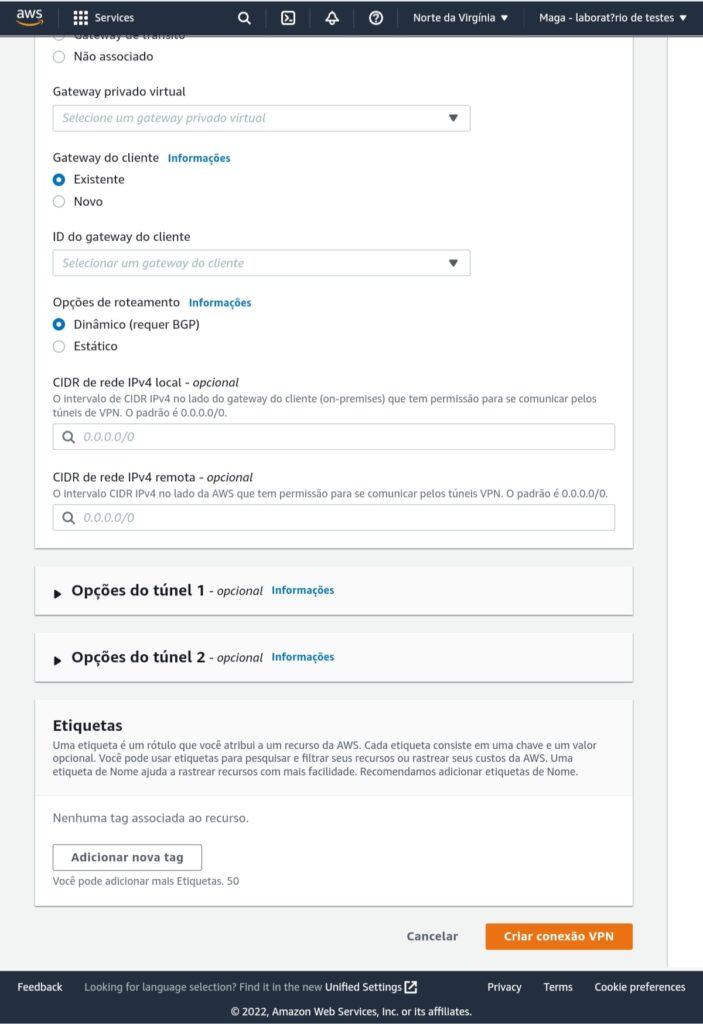

Caso você queira criar uma VPN ponto a ponto, vá no menu lateral esquerdo e click em “Conexões VPN de local a local ” click no botão laranja parte superior direita “Criar conexão VPN “.

Mas vamos criar nosso Endpoints, configurar nossa máquina para que ela se conecte como se estivesse no ambiente.

Click no menu lateral ” Endpoints de Cliente VPN” .

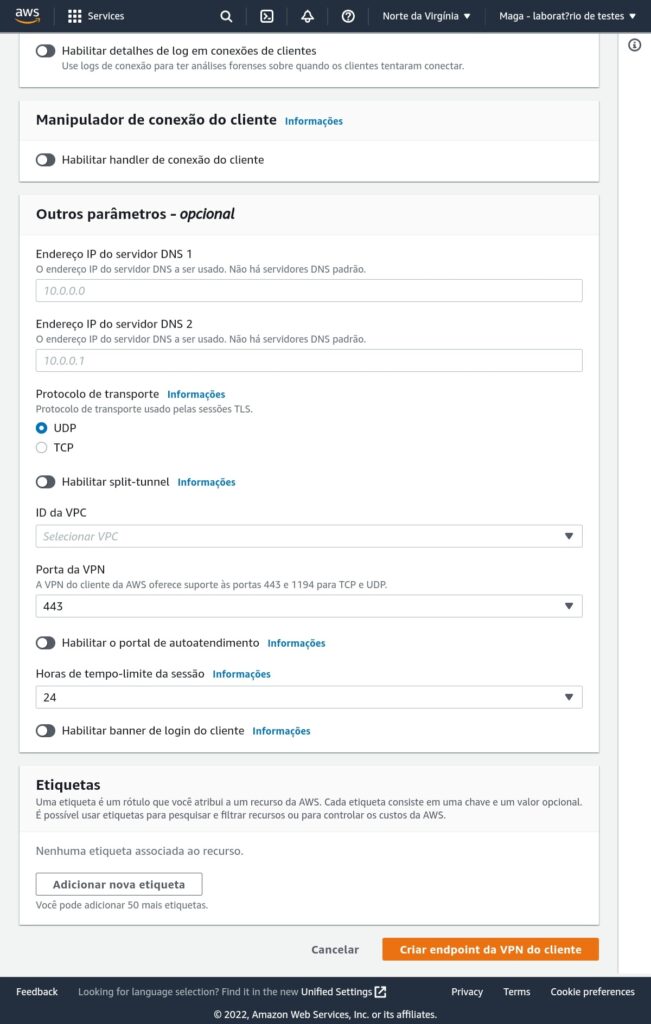

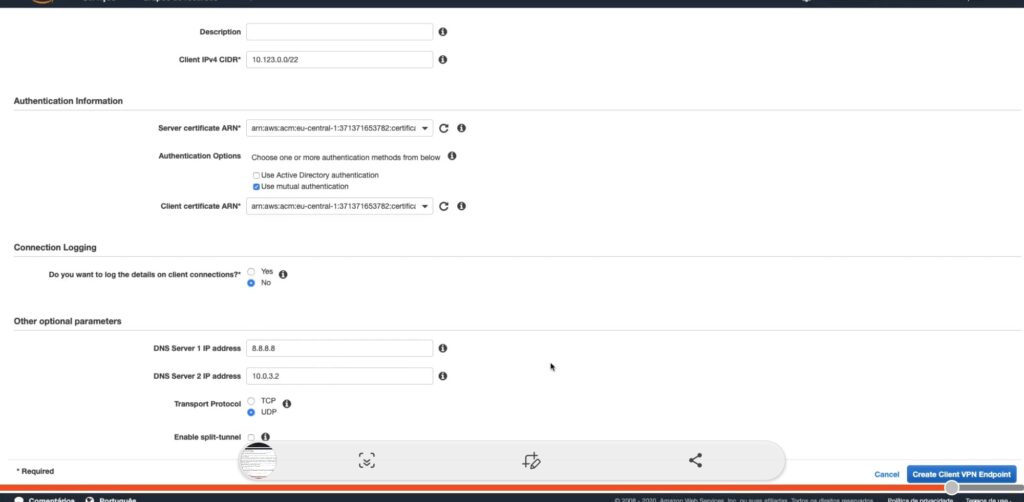

Coloca o nome, descrição, cliente IPV4 o range de IP que vai pegar ( tem que ser entre entre 16 e 22).

Também teremos que ter um certificado provisionado no AWS Certificado Manager, logo vamos pular para fazer um certificado.

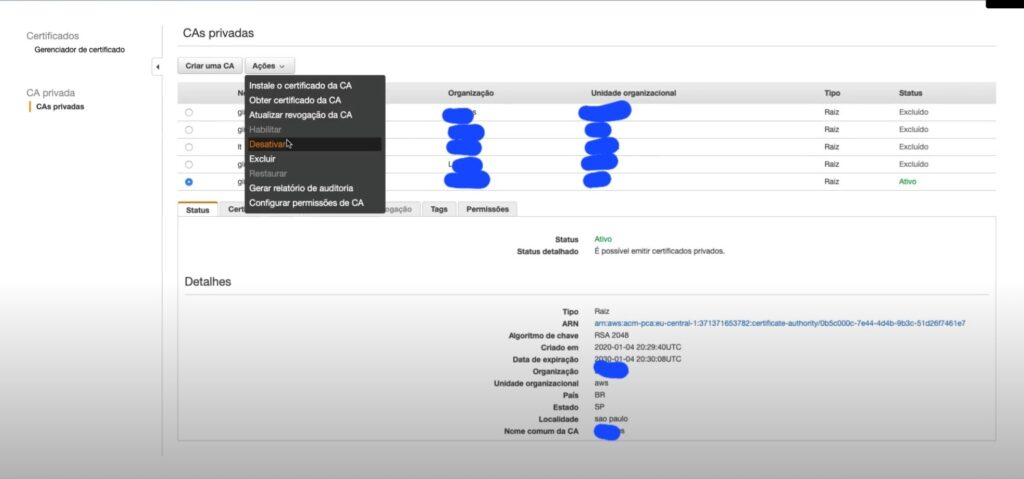

Vamos criar nosso certificado, vai no menu principal do AWS em pesquisar e coloca ” Certificate Manager”, lá você tem duas opções “Provisione certificados ” ou “Autoridade de certificação privada” . No nosso caso nós vamos criar logo click em ” Autoriadade de certificação privada ” vamos criar nossa CA, ao click em vai perguntar qual o tipo de CA você quer se raiz ou subordinada, click em ” CA Raiz”, e na tela seguinte é só preencher com o nome da organizacional, o setor, o país, localidade(cidade), nome que vai ter o seu certificado, coloque o algoritmo de encriptografia que você quer, CRL( buffer de certificados ) se você quiser, tag, permissões de CA ( vamos usar o ” Autorizar ACM a usar esta CA para renovações “), click na caixa ” confirma e aceitar…” e click no botão confirmar e criar.

Vai lhe mostrar a quantidade em anos da validade do certificado (máximo é 10 anos) mais você pode mudar, confirmar e aceitar e ele já irá criar e ativar o CA.

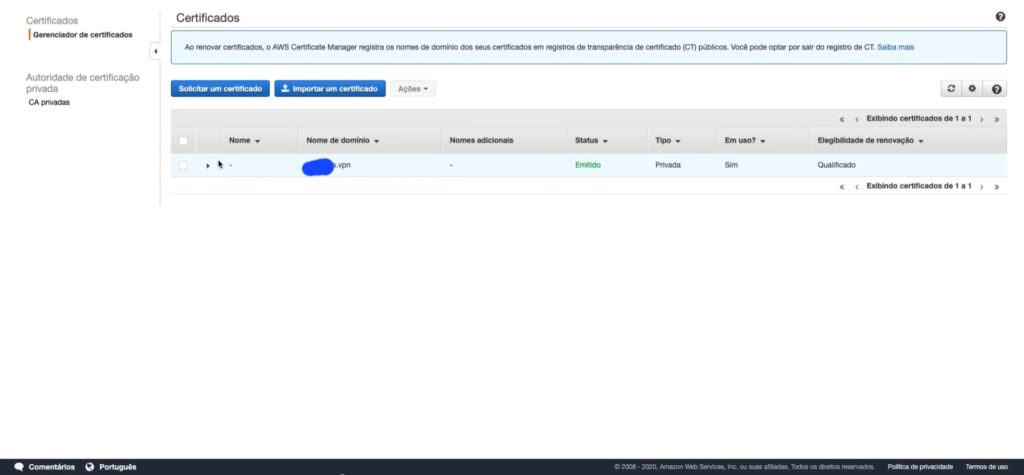

Ao carregar na tela principal vai aparecer o certificado que você acabou de criar, click no menu lateral em “Certificados” na opção “Gerenciador de certificados” depois click no botão azul “Começar a usar ” ele vai te pergunta se o certificado é público ou privado ( para nosso caso vamos marcar o privado) click no botão “solicitar um certificado” na opção CA procura o que você criou, coloco depois o domínio, tag e valor( se quiser ), click no botão confirmar e solicitar. Pronto criado nosso certificado vamos voltar para criar nosso Endpoint.

DNS que você vai usar, cuidado com range de IP reservados do AWS ( https://docs.aws.amazon.com/pt_br/vpc/latest/userguide/configure-subnets.html#subnet-sizing ), o segundo você deve colocar do range da subnet que você vai se concectar. Depois escolhe o “transport protocol” se voce quer TCP ou UDP e se quer “enable split-tunnel” click em “criar o Endpoints”, pronto.

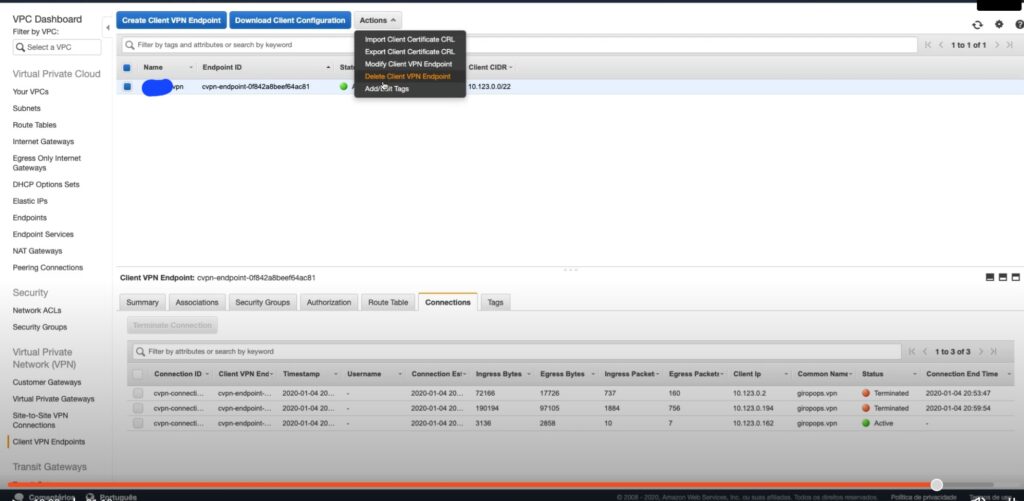

Agora na tela principal do Endpoint click no endpoint que você acabou de criar e click na parte de baixo;

– Na aba “Associações”, pois precisando associar a VPN a VPC. Click no botão “Associate” na tela de criação de associação VPN para a network, você deve escolher o VPC que você criou e a subnet que você quer conectar click no botão “Associate”.

– Na aba “Grupos de Segurança”, você marca a que você vai usar ( observação não esqueça de libera a porta no grupo que você vai usar do OP VPN 1194 ( TCP ou UDP dependendo de qual você criou).

– Na aba “Autorizações”, você informa qual a rede que está VPN vai acessar, qual a permissão do usuário de acesso se vai usar todos ou do AD do AWS, descrição se quiser e no botão “adicionar autorização as regras”.

– Na aba, ” Tabela de roteamento ” click em criar rota” , coloca a faixa que terá direito de acesso e a subnet que vai ser acessada, click no botão “criar rota “.

Agora click no botão “Download Configurações do Cliente ”

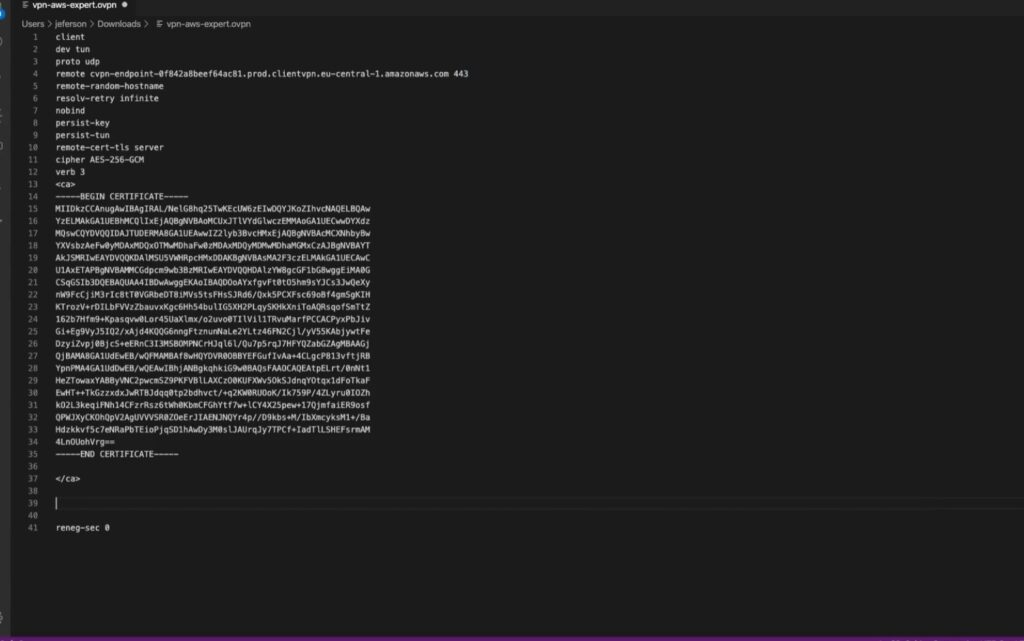

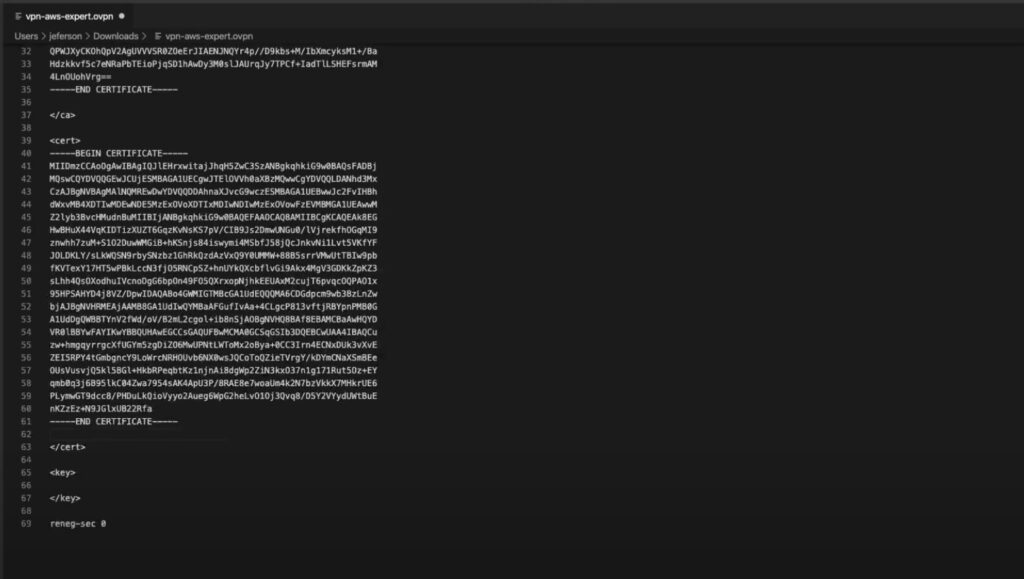

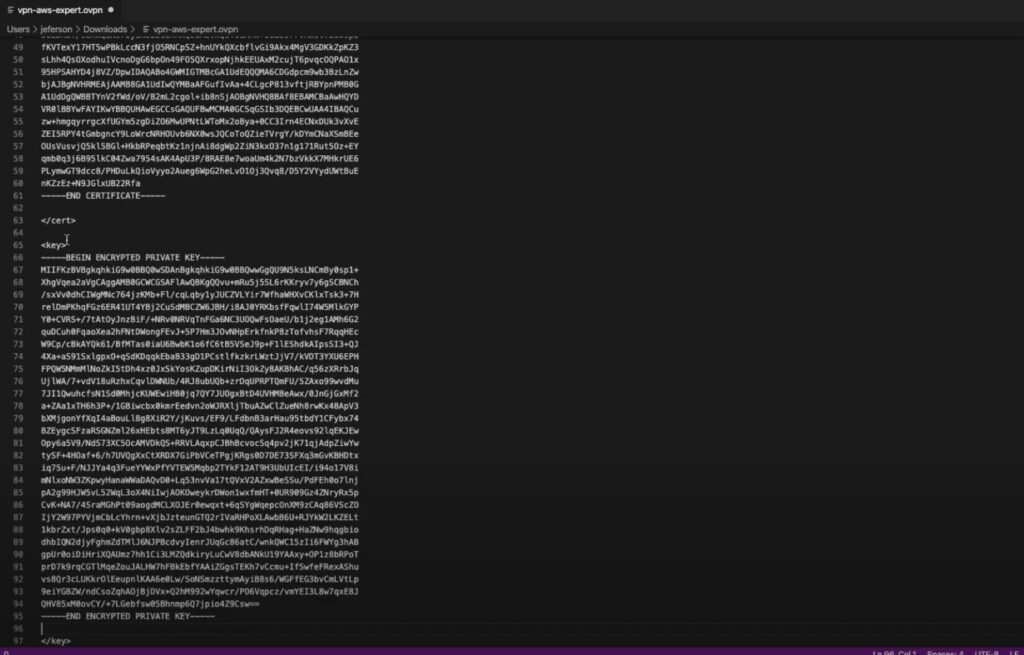

Ao click ele vai baixa para sua pasta do seu PC um arquivo .ovpn, neste arquivo tem todos os dados do que você criou mas é necessário adicionar as informações do certificado que criamos e a chave privada. Então vamos abaixo da linha de fechamento do arquivo “</ca>” e criamos “<cert>” e adicionamos o arquivo que vamos exportar do Certificate Manager.

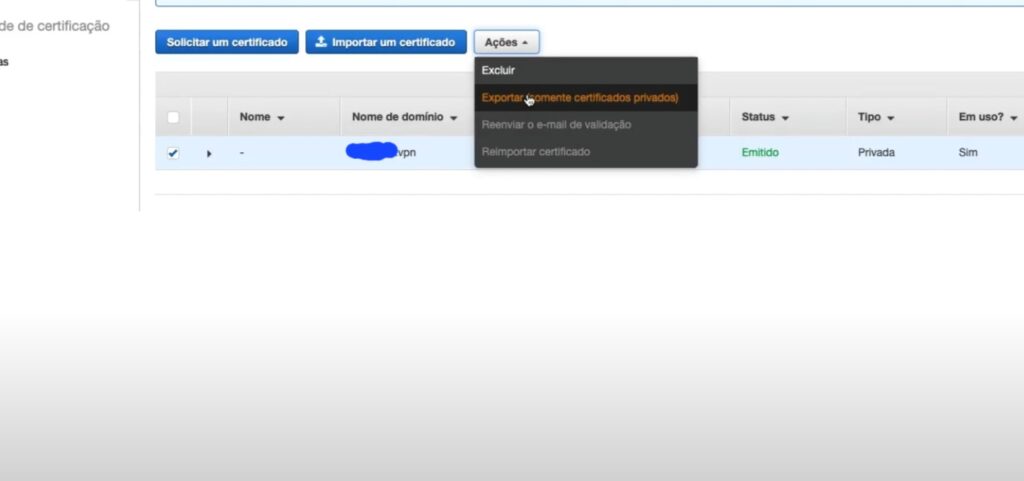

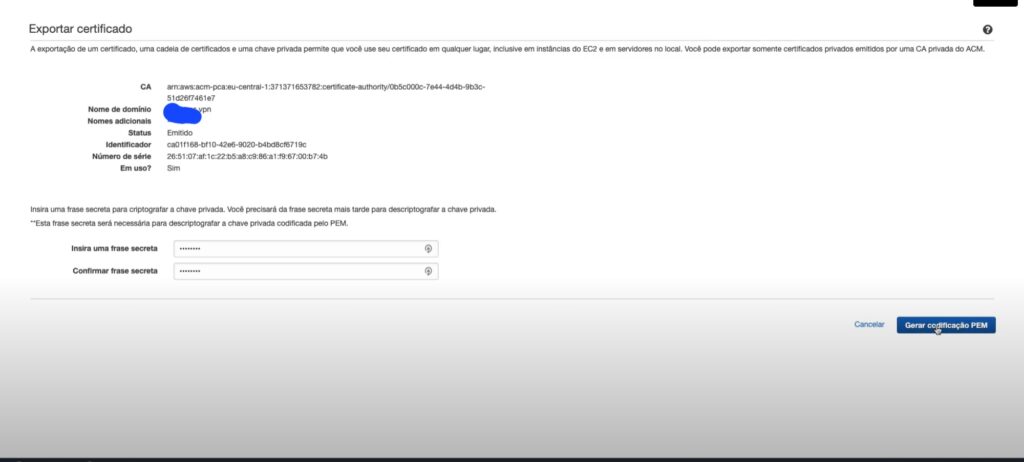

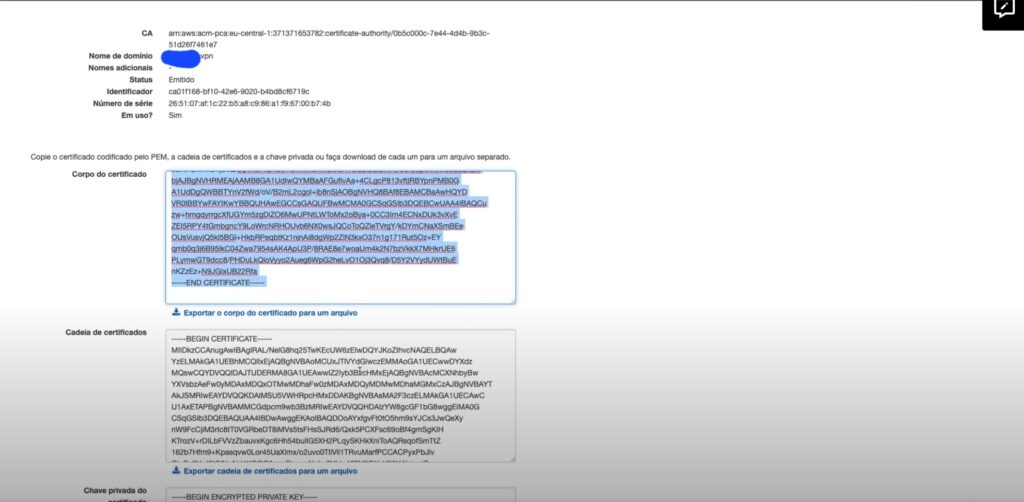

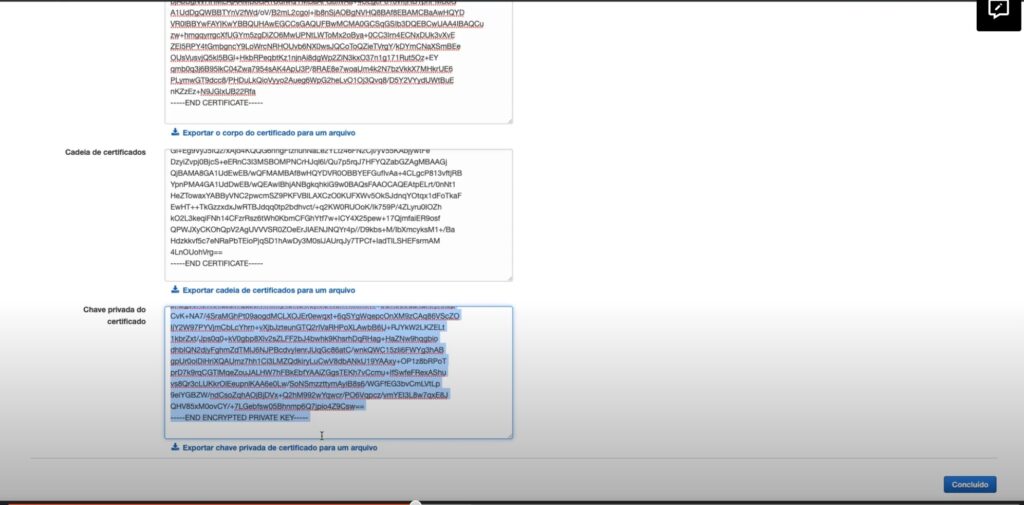

No menu do ” Certificate Manager” click no certificado que você criou e click no botão ” Ações ” e na opção ” Exportar ( somente certificados privados)” , insira uma frase secreta que vai ser a senha, click no botão “Gerar codificação PEM” ele irá gerar, copie o item completo da caixa do item “Corpo do Certificado”. Volta no arquivo .ovpn e cola, feche a linha de comando com “</cert>”.

Ainda no Certificate Manager vamos copia também o conteúdo do “Chave Privada do Certificado” e adicionar também no nosso arquivo .ovpn, abaixo da linha “</cert>” vamos criar a linha “<key>” depois de copiar o conteúdo vamos fechá-la com “</key>”.

Depois você salva, é quando você for se conectar caso você estiver usando por exemplo no Tunnelblick e só click no arquivo .ovpn e ele importa para o Tunnelblick e você consegue conectar na sua VPN de forma mais rápida.

Não esqueça no AWS tudo é pago logo se não for mais usar seu Endpoint, exclua é só ir no menu do VPN no submenu “Endpoints de Cliente VPN” , click na sua VPN, na aba “Associações” click na sua VPC e depois click no botão ” Disassociate” depois click no botão “Ações ” e depois click em ” Deletar Cliente VPN Endpoint”.

O mesmo vale para o Certificado caso não vá mais usar e só ir no menu do ” Certificate Manager ” click no certificado que vc criou depois no botão ” Ações ” click em Excluir.

Caso não queira usar também a CA no menu “Certificate Manager ” submenu “CAs Privadas” click na CA que você deseja excluir e depois no botão “Ações ” click em ” Desativar” e depois click em ” Excluir” .

Pronto aprendemos a cria nossa VPN, criar certificado no AWS é chaves privadas (CA), é claro excluir caso a gente não for mais usar. Eu sei este poste está cheio de coisinhas de vai e volta para ativar um VPN mas a culpa não é minha tentei deixa o mais claro possível e com todos os detalhes (que no dia a dia nos faz perder tempo na hora de ativar e desativar um serviço como este), espero que tenha ajudado.

Beijos, Maga.😘